Qubes OS

"오늘의AI위키"의 AI를 통해 더욱 풍부하고 폭넓은 지식 경험을 누리세요.

1. 개요

Qubes OS는 '격리에 의한 보안' 방식을 구현하는 운영 체제이다. 사용자의 데스크톱 환경을 격리하여, 구성 요소 중 하나가 손상되어도 악성 소프트웨어가 해당 환경 내의 데이터에만 접근하도록 설계되었다. Qubes OS는 하드웨어 컨트롤러를 기능 도메인으로 격리하고, 사용자의 디지털 라이프를 보안 도메인으로 나누어 관리한다. 64비트 프로세서, 최소 6GB RAM, 32GB 디스크 공간을 요구하며, Xen 하이퍼바이저를 사용하여 가상 머신 간의 강력한 격리를 제공한다. 보안 전문가들의 긍정적인 평가를 받았으며, Access Innovation Prize 2014의 최종 후보로 선정되기도 했다.

더 읽어볼만한 페이지

- RPM 기반 리눅스 배포판 - 수세 리눅스

수세 리눅스는 독일에서 시작된 수세(SUSE)가 개발 및 배포하는 리눅스 배포판이며, openSUSE와 SUSE Linux Enterprise를 주요 제품으로 제공한다. - RPM 기반 리눅스 배포판 - 사이언티픽 리눅스

사이언티픽 리눅스는 레드햇 엔터프라이즈 리눅스 기반으로 페르미 국립 가속기 연구소에서 시작되어 CERN과의 협력을 통해 개발되었으며, RHEL과의 높은 호환성을 유지했지만, 2019년 개발이 중단되었다. - 운영 체제 보안 - NX 비트

NX 비트는 하드웨어 기반 보안 기능으로, 메모리 페이지의 실행 권한을 제어하여 특정 영역에서 코드 실행을 막아 버퍼 오버플로 공격과 같은 보안 위협을 줄이는 데 사용되며, AMD에서 처음 도입 후 다양한 프로세서와 운영체제에서 DEP 등의 이름으로 구현되었다. - 운영 체제 보안 - 슈퍼유저

슈퍼유저는 운영 체제에서 모든 권한을 가진 사용자를 지칭하며, 유닉스 계열에서는 root, 윈도우에서는 관리자 계정이 해당 역할을 수행한다. - 2012년 소프트웨어 - 윈도우 8

윈도우 8은 2012년 마이크로소프트가 출시한 운영 체제로, 터치스크린 기기 사용성을 개선하기 위해 메트로 디자인을 도입했으며, 윈도우 8.1로 개선되었고, 32/64비트 등 다양한 에디션으로 출시되었으나 2016년 지원이 종료되었다. - 2012년 소프트웨어 - 마이크로소프트 프레시 페인트

마이크로소프트 프레시 페인트는 유화 질감과 붓질 표현을 디지털 환경에서 구현하는 디지털 페인팅 프로그램으로, 뉴욕 현대 미술관과의 협력을 통해 사용자 테스트를 거쳤으며, 초기 개발 단계에서는 '프로젝트 구스타브'라는 코드명으로 진행되었다.

| Qubes OS - [IT 관련 정보]에 관한 문서 | |

|---|---|

| 개요 | |

| |

| 개발자 | 큐브 OS 프로젝트, 인비저블 띵스 랩, 요안나 룻코프스카 |

| 계열 | 유닉스 계열, 리눅스 |

| 개발 상태 | 현재 |

| 소스 모델 | 오픈 소스 (일부 독점 바이너리 포함) |

| 최신 버전 | 4.1.2 |

| 최신 미리보기 버전 | 4.2.1-rc1 |

| 지원 언어 | 다국어 |

| 업데이트 방식 | DNF (PackageKit) |

| 패키지 관리자 | RPM 패키지 매니저 |

| 지원 플랫폼 | x86-64 |

| 커널 종류 | 마이크로커널 (젠 하이퍼바이저, 최소 리눅스 기반 운영 체제 등) |

| 사용자 영역 | GNU |

| 사용자 인터페이스 | Xfce |

| 라이선스 | 자유 소프트웨어 라이선스 (주로 GPL v2) |

| 웹사이트 | 큐브 OS 공식 웹사이트 |

| 특징 | |

| 마케팅 목표 | 보안 격리, 데스크톱, 노트북 |

2. 보안 목표

Qubes는 ''격리에 의한 보안'' 방식을 구현한다.[10] 이는 완벽하고 버그가 없는 데스크톱 환경은 존재할 수 없다는 가정에 기반한다. 이러한 환경은 수백만 줄의 코드와 수십억 번의 소프트웨어/하드웨어 상호 작용을 포함한다. 이러한 상호 작용 중 하나의 치명적인 버그만으로도 악성 소프트웨어가 시스템을 제어하기에 충분할 수 있다.[11][12]

Qubes OS는 개인용 컴퓨터 하드웨어를 대상으로 하며, 주로 인텔 및 AMD 프로세서를 사용하는 노트북에서 작동한다. Qubes OS의 기본 시스템 요구 사항은 다음과 같다.[16][18][19]

Qubes OS는 일반적인 그래픽 데스크톱 운영체제와 유사하게 사용할 수 있지만, 몇 가지 중요한 차이점이 있다.

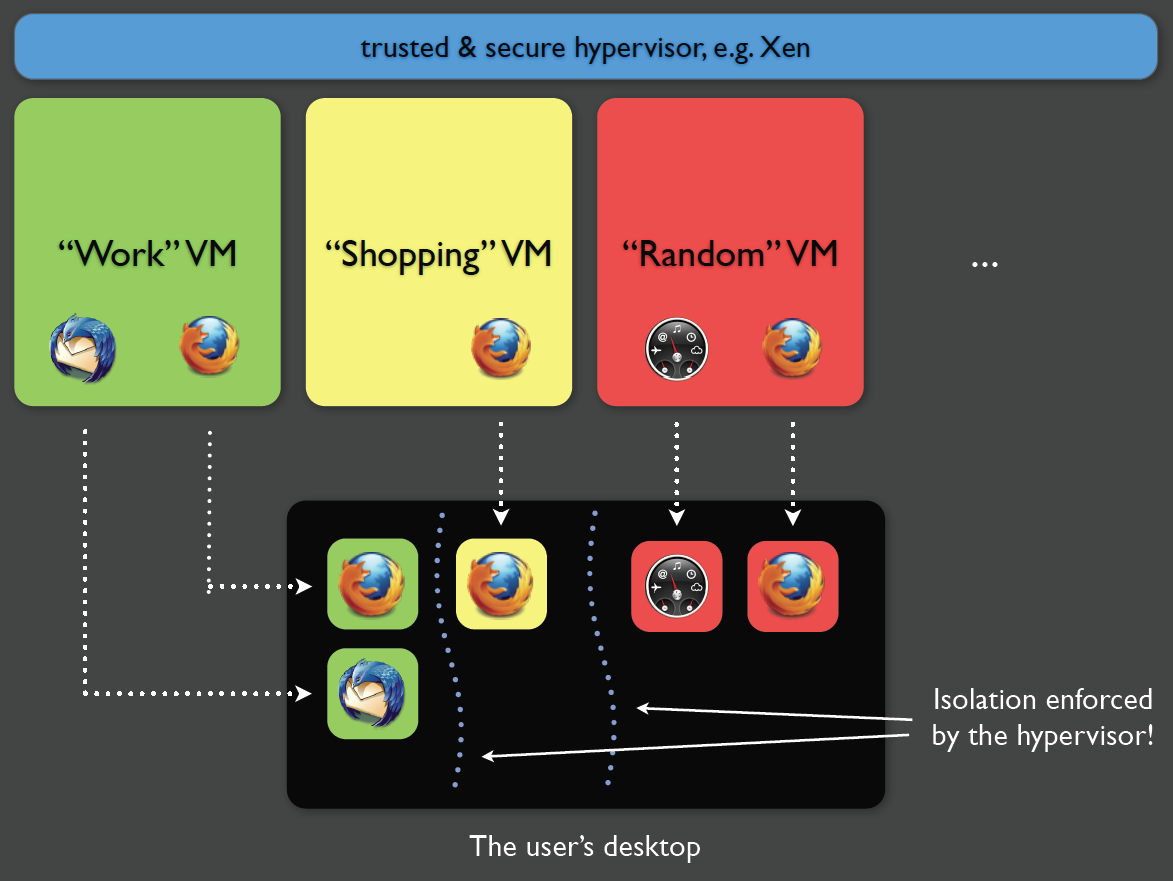

Qubes OS를 사용하여 데스크톱을 보호하기 위해 사용자는 다양한 데스크톱 환경을 격리하여 구성 요소 중 하나가 손상된 경우 악성 소프트웨어가 해당 환경 내의 데이터에만 접근하도록 한다.[13]

Qubes OS에서 격리는 두 가지 차원으로 제공된다. 하드웨어 컨트롤러는 ''기능 도메인''(예: 네트워크 도메인, USB 컨트롤러 도메인)으로 격리될 수 있으며, 사용자의 디지털 라이프는 신뢰 수준이 다른 ''보안 도메인''으로 나뉜다.

예를 들어, 업무 도메인(가장 신뢰됨), 쇼핑 도메인, 임의 도메인(덜 신뢰됨)과 같이 나눌 수 있다.[14] 이러한 각 도메인은 별도의 큐브에서 실행된다.

큐브는 기본적으로 비밀번호가 없는 루트 접근 권한(예: 비밀번호 없는 sudo)을 가진다.[15] UEFI 보안 부팅은 기본적으로 지원되지 않지만, 이것이 주요 보안 문제는 아닌 것으로 간주된다.[16] Qubes는 다중 사용자 시스템이 아니다.[17]

3. 설치 및 시스템 요구 사항

요구 사항 설명 프로세서 가상화 확장 기능이 있는 64비트 인텔 또는 AMD 프로세서 (2013년부터 Qubes OS는 64비트 프로세서만 지원한다. 4.x 릴리스부터 Qubes OS는 VT-x with EPT 및 Intel VT-d를 지원하는 인텔 프로세서 또는 RVI(SLAT) 및 AMD-Vi(일명 AMD IOMMU)를 지원하는 AMD 프로세서가 필요하다. AMD IOMMU가 인텔의 VT-d와 기능적으로 동일하기 때문에 AMD 프로세서에게는 큰 문제가 아니다.) 메모리 6GB RAM 최소 디스크 공간 32GB 디스크 공간 최소

4. 사용자 경험

5. 시스템 아키텍처 개요

Qubes OS는 Xen 하이퍼바이저를 기반으로 여러 가상 머신(도메인)을 생성하여 격리된 환경을 제공한다.[1]

5. 1. Xen 하이퍼바이저 및 도메인

Xen 하이퍼바이저는 가상 머신 간에 강력한 격리를 제공한다.[1]Xen에 의해 시작된 첫 번째 도메인은 '도메인 제로' 또는 'dom0'라고 불리는 권한 있는 '관리 도메인'이다.[1]

5. 2. 관리 도메인: dom0

dom0는 Qubes OS 4.1.2 기준으로 반가상화 리눅스 커널을 사용하는 페도라 리눅스이다. dom0의 리눅스 커널은 표준 리눅스 커널 장치 드라이버를 통해 모든 물리적 시스템 하드웨어에 대한 접근을 제어하고 중개한다.[22][23]이 운영 체제는 사용자의 그래픽 데스크톱을 호스팅하고 그래픽 장치, USB 포트, 저장 장치, 키보드 및 마우스와 같은 대부분의 하드웨어 장치를 제어한다. 기본 그래픽 데스크톱은 X11 X 서버, Xfwm 창 관리자 및 XFCE 데스크톱 환경으로 구성된다.[22][23]

설계상 dom0은 거기에서 시작될 수 있는 공격의 가능성을 최소화하기 위해 qube와의 직접적인 상호 작용을 가능한 한 최소화한다.[22][23]

dom0 운영 체제 및 포함된 템플릿 OS 이미지에 대한 업데이트는 dom0 운영 체제가 네트워크에 직접 연결할 필요가 없는 특수한 메커니즘을 통해 수행된다.[22][23]

5. 3. 사용자 도메인: 큐브

Qubes는 ''격리에 의한 보안'' 방식을 구현한다.[10] 이는 완벽하고 버그가 없는 데스크톱 환경은 존재할 수 없다는 가정에 기반한다. 이러한 환경은 수백만 줄의 코드와 수십억 번의 소프트웨어/하드웨어 상호 작용을 포함하며, 이 중 하나의 치명적인 버그만으로도 악성 소프트웨어가 시스템을 제어할 수 있다.[11][12]Qubes OS를 사용하여 데스크톱을 보호하기 위해 사용자는 다양한 데스크톱 환경을 격리하여 구성 요소 중 하나가 손상된 경우 악성 소프트웨어가 해당 환경 내의 데이터에만 접근하도록 한다.[13]

Qubes OS에서 격리는 두 가지 차원으로 제공된다. 하드웨어 컨트롤러는 ''기능 도메인''(예: 네트워크 도메인, USB 컨트롤러 도메인)으로 격리될 수 있으며, 사용자의 디지털 라이프는 신뢰 수준이 다른 ''보안 도메인''으로 나뉜다. 예를 들어, 업무 도메인(가장 신뢰됨), 쇼핑 도메인, 임의 도메인(덜 신뢰됨)과 같이 나눌 수 있다.[14] 이러한 각 도메인은 별도의 큐브에서 실행된다.

큐브는 기본적으로 비밀번호가 없는 루트 접근 권한(예: 비밀번호 없는 sudo)을 가진다.[15] UEFI 보안 부팅은 기본적으로 지원되지 않지만, 이것이 주요 보안 문제는 아닌 것으로 간주된다.[16] Qubes는 다중 사용자 시스템이 아니다.[17]

앱 큐브(큐브의 인스턴스)는 웹 브라우저, 이메일 클라이언트 또는 텍스트 편집기와 같은 표준 사용자 애플리케이션의 안전하고 격리된 실행을 제공한다. 앱 큐브의 작동은 ''큐브 매니저''에 의해 제어된다. 큐브 매니저는 개별 앱 큐브를 실행하고 해당 애플리케이션을 일반 프로세스 창으로 dom0 데스크톱에 표시한다.

이 메커니즘은 샌드박스의 아이디어를 따른다. 애플리케이션을 실행하고 문서를 보거나 한 후, 전체 임시 큐브는 종료 시 파괴된다.[24]

Qubes OS는 모든 앱 큐브를 단일 공통 데스크톱 환경으로 통합한다. 특정 프로세스에 대한 각 앱 큐브의 신원은 앱 큐브의 속성에서 정의된 위조할 수 없는 색상 창 테두리로 제공된다.

여러 앱 큐브가 읽기 전용 모드로 유지 관리되는 공통 "템플릿" 루트 파일 시스템 이미지를 공유할 수 있도록 하여 dom0의 디스크 사용량을 최소화한다. 추가 디스크 스토리지는 사용자의 애플리케이션, 데이터 및 VM별 설정에만 사용된다.

5. 4. 네트워크 도메인

네트워크 메커니즘은 보안 공격에 가장 취약하다. 이를 우회하기 위해, 네트워크 메커니즘은 'net qube'라고 불리는 별도의 비특권 큐브에 격리된다.또 다른 ''방화벽 도메인''은 Linux 커널 기반 방화벽을 수용하는 데 사용된다. 따라서 네트워크 도메인이 손상되더라도 방화벽은 별도의 VM에서 별도의 Linux 커널에서 실행되므로 격리되고 보호된다.[25]

6. 평가

에드워드 스노든, 다니엘 J. 번스타인, 크리스토퍼 소고이안과 같은 보안 및 개인 정보 보호 전문가들은 이 프로젝트를 공개적으로 칭찬했다.[26]

제시 스미스는 DistroWatch Weekly에 Qubes OS 3.1에 대한 리뷰를 작성했다.[27]

> 나는 Qubes를 잘못 사용하고 있다는 것을 깨달았을 때 시도한 둘째 날 깨달음이 있었다. 나는 Qubes를 보안이 강화된 리눅스 배포판으로 취급했는데, 마치 몇 가지 보안이 추가된 일반 데스크톱 운영 체제와 같았다. 도메인 간에 파일을 공유하거나, 스크린샷을 찍거나, Domain Zero에서 연 프로그램에서 인터넷에 접속하는 것이 어려워서 금방 좌절했다. Qubes를 단지 디스플레이 화면을 공유하는 여러 개의 개별 컴퓨터로 생각하기 시작했을 때 경험이 크게 향상되었다. 각 도메인을 다른 모든 도메인에서 잘려나간 자체 섬으로 보기 시작하자 Qubes가 훨씬 더 합리적으로 보였다. Qubes는 가상화가 동일한 서버에서 여러 운영 체제를 실행할 수 있게 해주는 것과 거의 같은 방식으로 하나의 데스크톱에 도메인을 함께 제공한다.

리눅스 저널의 카일 랭킨은 2016년에 Qubes OS를 검토했다.[28]

> Qubes가 일반 리눅스 데스크톱에서 찾을 수 있는 것보다 더 높은 보안을 제공하는 여러 영역을 이미 볼 수 있을 것이라고 확신한다.

2014년 Qubes는 국제 인권 단체 액세스 나우가 주최한 Endpoint Security 부문의 Access Innovation Prize 2014의 최종 후보로 선정되었다.[29]

참조

[1]

웹사이트

Will Qubes seek to get certified under the GNU Free System Distribution Guidelines (GNU FSDG)?

https://www.qubes-os[...]

[2]

웹사이트

Qubes OS License

https://www.qubes-os[...]

[3]

뉴스

Introducing Qubes 1.0!

http://theinvisiblet[...]

2012-09-03

[4]

웹사이트

License Qubes OS

https://www.qubes-os[...]

[5]

웹사이트

Qubes OS bakes in virty system-level security

https://www.theregis[...]

The Register

2012-09-05

[6]

웹사이트

Qubes OS Templates

https://www.qubes-os[...]

[7]

간행물

In search of perfect users: towards understanding the usability of converged multi-level secure user interfaces

https://dl.acm.org/d[...]

Association for Computing Machinery

2020-11-01

[8]

간행물

The cross domain desktop compositor: using hardware-based video compositing for a multi-level secure user interface

https://dl.acm.org/d[...]

Association for Computing Machinery

2020-11-01

[9]

웹사이트

Poster: On the Usability of Secure GUIs

2013-07-01

[10]

웹사이트

The three approaches to computer security

http://theinvisiblet[...]

Joanna Rutkowska

2008-09-02

[11]

웹사이트

Qubes OS: An Operating System Designed For Security

http://www.tomshardw[...]

Tom's hardware

2011-08-30

[12]

뉴스

A digital fortress?

https://www.economis[...]

2014-03-28

[13]

웹사이트

How Splitting a Computer Into Multiple Realities Can Protect You From Hackers

https://www.wired.co[...]

Wired

2014-11-20

[14]

웹사이트

Partitioning my digital life into security domains

http://theinvisiblet[...]

Joanna Rutkowska

2011-03-13

[15]

문서

Passwordless Root Access in VMs

https://www.qubes-os[...]

[16]

문서

Qubes FAQ

https://www.qubes-os[...]

[17]

웹사이트

Google Groups - Qubes as a multi-user system

https://groups.googl[...]

2010-05-03

[18]

문서

Why Intel VT-d ?

https://groups.googl[...]

[19]

문서

Qubes system requirements

https://www.qubes-os[...]

[20]

웹사이트

Copying Files between qubes

https://www.qubes-os[...]

2020-06-05

[21]

웹사이트

Copy and Paste

https://www.qubes-os[...]

2020-06-05

[22]

웹사이트

(Un)Trusting your GUI Subsystem

http://theinvisiblet[...]

Joanna Rutkowska

2010-09-09

[23]

웹사이트

The Linux Security Circus: On GUI isolation

http://theinvisiblet[...]

Joanna Rutkowska

2011-04-23

[24]

웹사이트

Qubes To Implement Disposable Virtual Machines

http://www.osnews.co[...]

OSnews

2010-06-03

[25]

웹사이트

Playing with Qubes Networking for Fun and Profit

http://theinvisiblet[...]

Joanna Rutkowska

2011-09-28

[26]

웹사이트

Endpoint Security Prize Finalists Announced!

https://www.qubes-os[...]

[27]

문서

DistroWatch Weekly, Issue 656, 11 April 2016

https://distrowatch.[...]

[28]

문서

Secure Desktops with Qubes: Introduction |Linux Journal

https://www.linuxjou[...]

[29]

웹사이트

Endpoint Security Prize Finalists Announced!

https://www.accessno[...]

Michael Carbone

2014-02-13

[30]

웹사이트

An Introduction to Qubes OS

https://www.qubes-os[...]

The Qubes OS Project

2017-02-11

[31]

웹사이트

Introducing Qubes 1.0!

https://blog.invisib[...]

The Qubes OS Project

2017-02-11

[32]

웹사이트

Qubes OS 4.1.2 has been released!

https://www.qubes-os[...]

The Qubes OS Project

2023-10-17

[33]

웹사이트

Qubes OS 4.2.0-rc4 is available for testing

https://www.qubes-os[...]

The Qubes OS Project

2023-10-17

[34]

웹사이트

License

https://www.qubes-os[...]

The Qubes OS Project

2020-08-01

[35]

웹인용

Qubes OS License

https://www.qubes-os[...]

[36]

뉴스

Introducing Qubes 1.0!

http://theinvisiblet[...]

2012-09-03

[37]

웹인용

Qubes OS 4.2.1-rc1 is available for testing

https://www.qubes-os[...]

www.qubes-os.org

2024-04-01

[38]

웹인용

License Qubes OS

https://www.qubes-os[...]

[39]

웹인용

Qubes OS bakes in virty system-level security

https://www.theregis[...]

The Register

2012-09-05

[40]

웹인용

Qubes OS Templates

https://www.qubes-os[...]

[41]

웹인용

Installing and using Windows-based AppVMs

https://www.qubes-os[...]

2022-02-02

본 사이트는 AI가 위키백과와 뉴스 기사,정부 간행물,학술 논문등을 바탕으로 정보를 가공하여 제공하는 백과사전형 서비스입니다.

모든 문서는 AI에 의해 자동 생성되며, CC BY-SA 4.0 라이선스에 따라 이용할 수 있습니다.

하지만, 위키백과나 뉴스 기사 자체에 오류, 부정확한 정보, 또는 가짜 뉴스가 포함될 수 있으며, AI는 이러한 내용을 완벽하게 걸러내지 못할 수 있습니다.

따라서 제공되는 정보에 일부 오류나 편향이 있을 수 있으므로, 중요한 정보는 반드시 다른 출처를 통해 교차 검증하시기 바랍니다.

문의하기 : help@durumis.com